<?php$callback = $_GET["callback"]....其它业务逻辑代码return $callback."({\"test\":\"test\"})";

前台访问http://xxx.com/test.php?callback=callback

回显:callback({"test":"test"})

那么这时候如果明白前端html的实行过程就可以在这个韶光进行布局了。

http://xxx.com/test.php?callback=<script>alert(1)</script>

用上面的连接打开之后。咚,一个小框就出来了...

搜索框都知道搜索框是由一个input框组成的,当然高等的也有。本次案例便是拿大略的input框吧。

<input type="text" value="xxx" name="keyword"/><button>搜索</button>

这时候输入test,点击提交之后URL地址:http://xxx.com/test.php?keyword=test

我们这时候再查看源代码:

<input type="text" value="test" name="keyword"/>

ok,那我们输入 "<script>alert(1);</script>

http://xxx.com/test.php?keyword="<script>alert(1);</script>

那么这时候的源代码:

<input type="text" value=""<script>alert(1);</script>" name="keyword"/>

咚,又一个小框框。

比较鸡肋的Self-XSS从单词上就可以理解,self自己,也便是自己x自己。实在这个布局起来比较大略,也随意马虎触发,但是构不成危害,以是self-xss,各大src也不收,毕竟x自己...

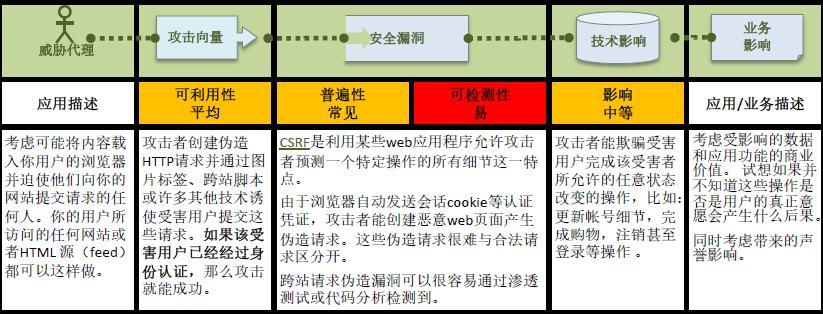

反射XSS只是弹框吗?从上面案例中看只是弹一个框,真的只是一个弹框的危害吗?

xss是可以在用户侧去实行恶意布局的js脚本,那么我们都知道javascript是可以获取到cookie,页面等信息的。那么我布局一个payload,专门用于去获取cookie,再把cookie回传回来这时候是不是就可以拿cookie直接登录别人的账号了...

不要去攻击别人,但是要知道这个攻击的事理和危害。

防护针对用户的输入,会部做转义处理,服膺一点,用户所有输入不可信,纵然是在页面选择的!

!

!