传统防火墙只是针对一些底层(网络层、传输层)的信息进行阻断,而Web运用防火墙则深入到运用层,紧张供应 SQL注入、XSS跨站、代码实行、命令实行、文件上传等Web漏洞进行检测和防御阻断,这是Web运用安全防火墙和传统防火墙的实质差异。

Web运用防火墙与Web安全网关的差异在于,后者保护企业的上网行为免受侵害,而WEB运用防火墙是专门为保护基于Web运用程序而设计的。

2

WAF的利用场景

随着互联网与物联网技能的快速发展,网络威胁繁芜多样。安全培植和黑客攻击一贯便是一场道与魔的对抗博弈。

作为做事供应方,必须对黑客攻击者做到心腹知彼,才能采纳准确有效的安全对策来应对造孽攻击。黑客常用的攻击方法可以说是变幻莫测,不过仔细剖析后也会创造全体攻击的过程是有规律可循的,一样平常的黑客攻击过程大致如下:

如上图所示,黑客的攻击入侵过程紧张包含两部分:一是打破用户安全防线,即恶意探测和边界打破两个环节;二是黑客成功进入用户网络后,通过持续的渗透、安装工具、横向移动等步骤,终极实现数据盗取或毁坏等目的。

显然,黑客开启入侵的第一步即是“恶意探测”,常日也可理解为踩点扫描。黑客为了对攻击目标进行多方理解,最常用的路子便是利用扫描工具对目标用户网络进行端口及漏洞扫描,查看做事器的运行状态等基本信息,一旦创造安全漏洞就会利用实在行攻击,终极达到造孽入侵的目的。

因此,要想降落安全事宜发生的概率,我们必须从源头阻挡黑客的攻击。通过防扫描的办法阻挡黑客“恶意探测”,让用户在第一韶光创造安全威胁并阻挡黑客扫描行为,从而提升黑客攻击本钱,为自身赢得宝贵的应对韶光,大幅度降落黑客侵入企业内网的风险。

目前常见的WAF都具备攻击要求检测和拦截功能,紧张处理逻辑是正常要乞降攻击要求的区分。现主流的区分办法紧张有规则匹配和机器学习。

▷▶ 规则匹配。这种区分方法是利用韶光最长、准确率最高最为可控的一种办法。目前比较成熟,适用于RCE远程命令实行类漏洞的攻击防护(如Fastjson RCE 远程代码实行漏洞),目前被大部分WAF所采取。不过由于这种办法是根据要求的特色来识别攻击,以是当新型攻击涌现时,须要根据攻击payload进行防护规则更新,且随着规则凑集的不断迭代,规则更新及时性带来安全寻衅。

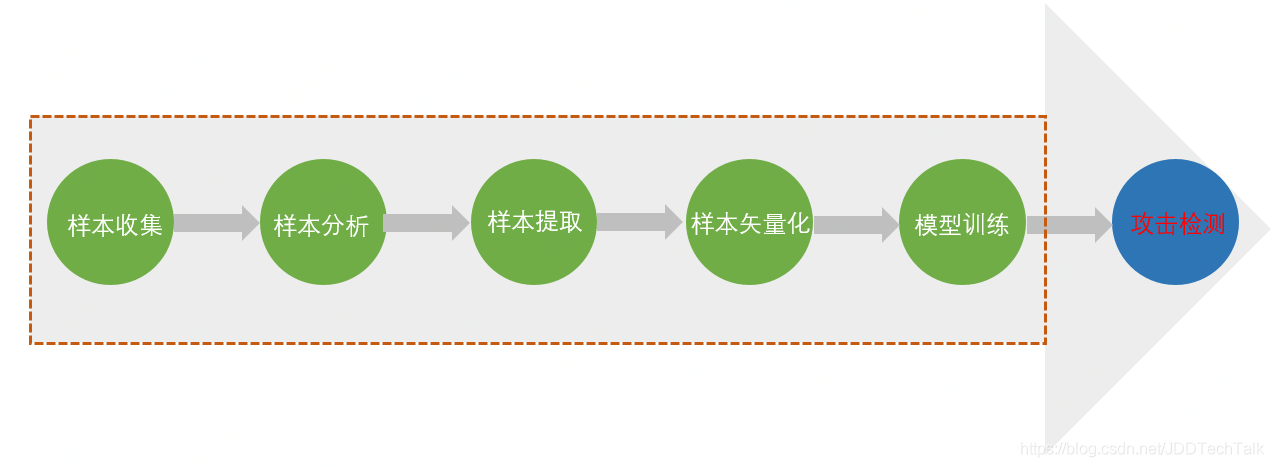

▷▶ 机器学习。利用已知的攻击要求数据作为黑样本,利用正常业务要求作为白样本,利用机器学习算法打算出模型,常见的有SVM、KNN等。这种办法比较较于规则匹配,不用掩护规则,但对付未知攻击同样无法识别。

3

京东数科WAF-数科盾

数科盾是京东数科安全团队自主研发的Web运用安全防火墙,适宜业务场景的Web运用安全防火墙。利用分布式架构,多节点多活,故障自动切换,具备处理大流量、高并发的能力。能快速相应业务要求,支持规则自定义,贴合业务,适配多种繁芜网络环境。

4

产品上风

(1)旁路拦截

我们的WAF分为检测模块和要求转发模块,要求转发模块利用nginx改造,将要求转发给WAF检测模块,检测模块检测要求是否是攻击,如果是攻击要求,则由转发模块卖力拦截该要求。将攻击检测作为微做事旁路运行,提升了系统的稳定性。

(2)机器学习

离线机器学习

所有的模型以及阈值我们是通过WEBIDS进行模型的打算以及阈值的打算和调试,在WebIDS中效果达到空想值才会上线WAF系统。

通过WebIDS系统网络的样本进行去重->建立数学模型->编写数学模型->设定非常阈值->测试新的要求->判断模型是否能够捕获攻击->将模型推送到waf。

线上机器学习

数学模型包括:

(3)超时掌握

在Nginx将要求转发给WAF检测的时候,会对WAF检测进行计时,如果要求检测超过规定韶光,Nginx将跳过检测,直接将要求转发给业务Server,避免业务涌现高延迟;

(4)高并发

我们的WAF利用分布式架构,处理能力是多节点的总和。在实际环境测试中,16核32GB内存的做事中可以达到10WTPS;

(5)低延迟

我们的WAF在处理要求时利用并行处理,处理上大大降落延迟,实际测试中均匀延迟在1ms以内。

5

基于语义剖析检测SQL注入

在SQL注入数学模型下进行攻击检测,会创造依然有一定误报和漏报。在不断考试测验下我们通过词法、语法剖析的方法对SQL注入攻击行为进行更为风雅的检测,紧张流程包括:递归解码、模板组成、词法剖析、语法剖析、HMM打分和SVM分类。

递归解码

Urlencode、json、 phpserialize、 base64 等格式的解码,每解出来一个都会进入下面的流程,以及json以及kv构造的解析,例如id=1、{"id":"1"} 中提取value 1 每提取一个都进入下面流程;

模板组成

注入模板如下:

通过上一层解析出来的纯净payload,将value=1和value=1//AND//1915=1915模板进行组装形成。

词法剖析

将上一层组成的SQL注入模板进行剖析,得到词法树。

select from t where v = "1"

select from t where v = '1'

select from t where v = 1

select from t where v ="1//AND//1915=1915"

(ps:下图为啥有方块?老板哀求的,咱也不敢说,咱也不敢问)

select from t where v = '1//AND//1915=1915'

select from t where v = 1//AND//1915=1915

语法剖析

上一层的SQL模板首先我们确定都是知足SQL语法bnf99标准,个中Str1 和 Str2 会作为一个token=88便是str的进行SQL解析且不会命中SQL注入。

第一、二行词法都会将字符串解析为88但第三行词法剖析后的结果为:token=125 146 61 146 125 68 125,语法解析器认为 int或者str类型=用户变量是合理合法的,但是如果int=int,str=str虽然也是合法的但是不合理,对付这种合法不合理的要求有可能是通过闭合布局注入语句。

绕过的一些语法问题

所有的空格、//、/test/、--、--,之类的字符都会处理成为token 146 来处理以是符合了语法合法性哀求则可以进行下一步处理。

HMM打分和SVM分类

这须要WEBIDS供应大量的注入样本,多维度来打算到底什么样的语法树是可能为注入,须要大量的维度和样本来解释再次解释实现思路不做详细演示了,通过HMM打算近似样本的值在阈值内的会利用SVM对进行分类,实际运算中HMM运行效率比较高用来快速打消不是注入可能性高的数据(降落延迟),可能性的再利用SVM的正负样本进行分类。

以上举例因篇幅有限不能将所有实例进行演示,只是将常见场景做功能性解释。

6

数科盾后续功能方案

后续WAF产品的完善将从两个层面进行:

(1)WAF产品自身功能的完善,包括CC攻击检测及防御能力,与VMS扫描平台、HIDS主机入侵检测平台、蜜罐、堡垒机、防火墙等安全产品进行联动;

(2)业务安全功能,与业务安全及风控团队进行对接,感知并办理一些特定场景的安全风险问题,对业务安全风险问题进行阻断。

7

WAF引擎公测操持

WAF是数科根本安全产品的主要组成部分,也是业务纵深防御的第一道安全防线,安全的实质是对抗博弈的过程,为了验证数科WAF的安全防护能力,后续数科安全将联合海内顶级SRC举办WAF引擎众测公测活动,验证SQL注入、RCE命令实行等核心功能的安全防护能力,对每个成功绕过WAF引擎的Payload黑样本进行褒奖,以攻匆匆防。【END】